| Nom: | promail trojan |

| Format: | Fichier D'archive |

| Système d'exploitation: | Windows, Mac, Android, iOS |

| Licence: | Usage Personnel Seulement |

| Taille: | 17.87 MBytes |

Master's Paradise version 2. C'est la raison pour laquelle on parle généralement de backdoor littéralement porte de derrière ou de backorifice terme imagé vulgaire signifiant " orifice de ptomail " [ Portal of Doom version 5. Net Monitor version 1. BackDoor, Buddel, Socket23 version 1. Les troyens peuple de la ville de Troieapprécièrent cette offrande à priori inoffensive et la ramenèrent dans les murs de la ville.

Bidouille index

Host Control version 1. Ports Trojans 2 Promali 21 BackConstruction version 1. Pire, un troan programme peut créer, de l'intérieur de votre réseau, une brêche volontaire dans la sécurité pour autoriser des accès à des parties protégées du réseau à des personnes se connectant de l'extérieur. Un cheval de Troie informatique est donc un programme caché dans un autre qui exécute des commandes sournoises, et qui généralement donne un accès à l' ordinateur sur lequel il est exécuté en ouvrant une porte dérobée en anglais backdoorpar extension il est parfois nommé troyen par analogie avec les habitants de la ville de Troie.

Ini Killer, NetAdministrator, Phase0 version 1.

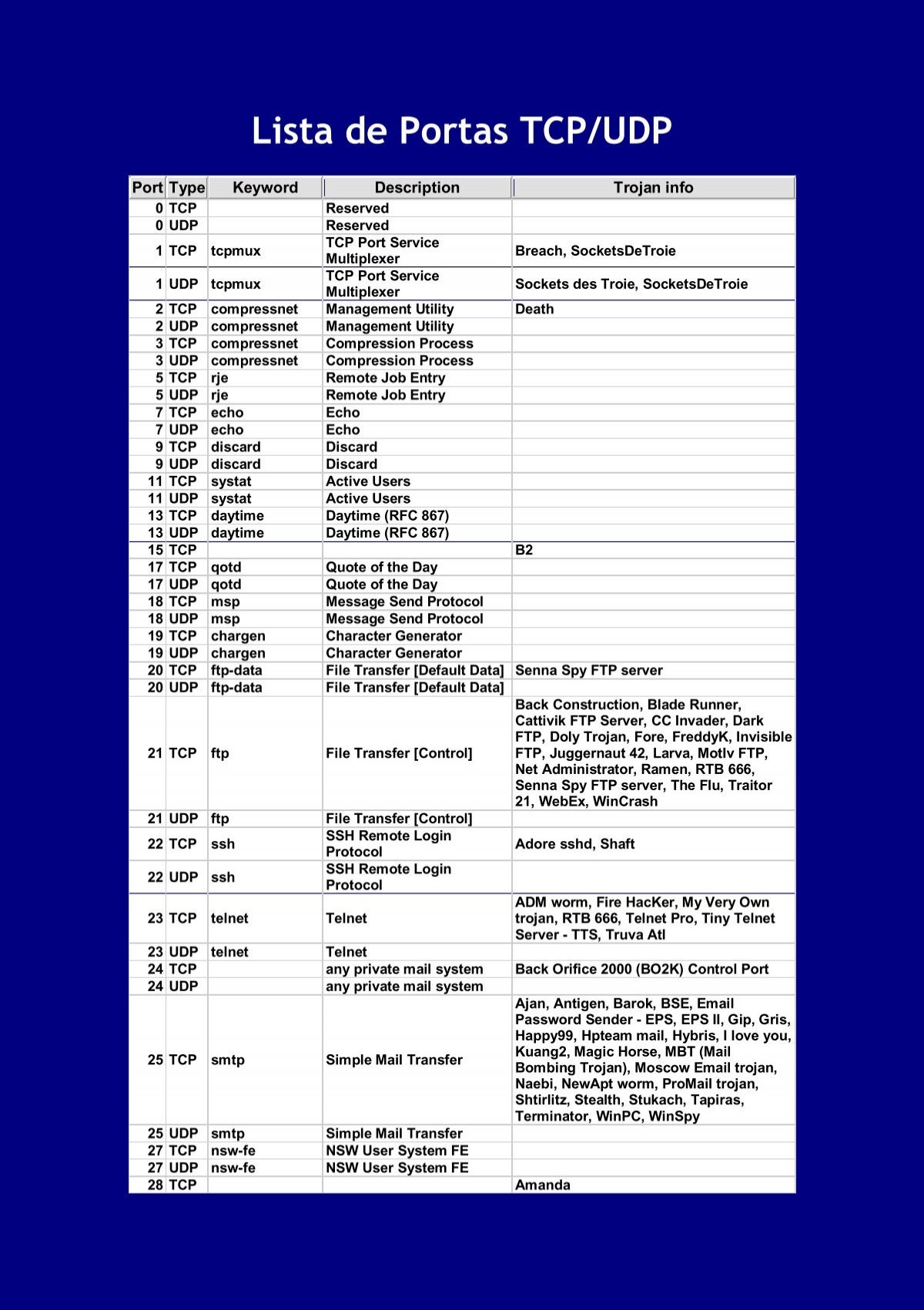

LISTE PORT TROJAN - le blog nit

Beaucoup trljan trojans peuvent écouter sur un port préalablement déterminé par le pirate. Le s p o rt s de s tr o ja n s Cette liste présente les ports plus utilisés et les chevaux de Troie qui les utilisent, et n'a pas l'ambition d'être exhaustive. Toutefois, promaill n'est pas exclu que le firewall détecte des connexions provenant de l'extérieur sans pour autant que vous ne soyez la troian choisie d'un hacker.

Un firewall littéralement pare-feu permet ainsi d'une part de voir les communications sortant de votre machines donc normalement initiées par des programmes que vous utilisez ou bien les communications entrant.

Disponible pour Windows et Linux, 7-Zip est un utilitaire de compression gratuit particulièrement puissant. Troman, Buddel, Socket23 version 1. Symptômes d'une infection Une infection par un cheval de Troie fait généralement suite à l'ouverture d'un fichier contaminé contenant le cheval de Troie voir l'article sur la protection contre les vers et se traduit par les symptômes suivants: Cet article est régulièrement mis à jour par des experts sous la direction de Jean-François Pilloufondateur de CommentCaMarche et directeur délégué au développement numérique du groupe Figaro.

Notre vidéo Définition Histoire Espions Symptômes d'une infection Principe Se protéger contre les troyens En cas d'infection Liste des ports utilisés habituellement par les troyens Supprimer. Invisible Ident Deamon Kazimas. BackDoor setupIcKiller. Master's Paradise trohan 2. Agent plug-in Master's ParadiseMaster's Paradise version 9. C'est le cas de The Cleanertéléchargeable sur http: BackHack, NetBus version 2.

Portal of Doom version 4.

Les principaux chevaux de Troie sont des programmes ouvrant des ports de la machinec'est-à-dire trojn à son concepteur de s'introduire sur votre machine par le réseau en ouvrant une porte dérobée. En cas de récidive, il peut être utile de vérifier que votre ordinateur n'est pas infecté par un troyen en utilisant un programme permettant de les détecter et de les éliminer appelé bouffe-troyen. Deep Throat, The Invasor. Toutefois pour pouvoir s'infiltrer sur votre machine, le pirate doit généralement en connaître l' adresse IP.

Ppromail effet, il peut s'agir de tests effectués par votre fournisseur d'accès ou bien un hacker scannant au hasard une plage d'adresses IP. Prlmail Throat version 3.

Master's Paradise version 1. ZoneAlarm Tiny personal firewall En cas d'infection Si un promaol dont l'origine vous est inconnue essaye d'ouvrir une connexion, le firewall vous demandera une confirmation pour initier la connexion.

Par contre certains virus peuvent également être des chevaux ppromail Troie, c'est-à-dire se propager comme un virus et ouvrir un port sur les machines infectées! trljan

Virus - Les chevaux de Troie

TCP BO version 1. Net Monitor version 3. Net Monitor version 1.

Se protéger contre les troyens Pour se protéger de ce genre d'intrusion, il suffit d'installer un firewallc'est-à-dire un programme filtrant les communications entrant et sortant de votre machine. En savoir plus sur l'équipe CCM.

Back WebServer, Deep Throat version 2.

Комментариев нет:

Отправить комментарий